نرم افزار شکستن پسورد ویندوز - آموزش ریست پسورد windows

0 نظر

پنجشنبه 15 آذر

مطالعه: 14 دقیقه

برنامه نویسی

آیا پسورد سیستم ویندوز خود را فراموش کرده و به آن دسترسی ندارید؟ فراموش کردن پسورد که سبب عدم دسترسی به اطلاعات مهم و حیاتی سیستم می شود، از مشکلات رایج میان کاربران ویندوزی است که به دنبال دسترسی به داده های شخصی خود هستند. در این مقاله با معرفی نرم افزارهایی برای شکستن پسورد ویندوز، به شما نحوه ریست کردن پسورد Windows را آموزش می دهیم تا دیگر نگران فراموش کردن رمز عبور خود نباشید!

روش های شکستن پسورد ویندوز

رمز عبور، نوعی لایه امنیتی است که از دسترسی غیر مجاز به سیستم های کامپیوتری جلوگیری می کند و تنها کسانی می توانند به آن ها دسترسی پیدا کنند که رمز عبور صحیح را می دانند. در زمینه امنیت سایبری، روش های زیادی برای شکستن رمز ویندوز وجود دارد که ما در ادامه به 3 مورد آن ها اشاره کردیم:- تکنیک Brute Face

- تکنیک Dictionary Attack

- تکنیک Rainbow Tables

نرم افزار برای شکستن پسورد ویندوز

در ادامه، دو نرم افزار برای شکستن و ریست کردن رمز عبور ویندوز شما را آورده ایم که نحوه استفاده از آن ها را نیز توضیح دادیم:1_ ابزار MIMIKATZ

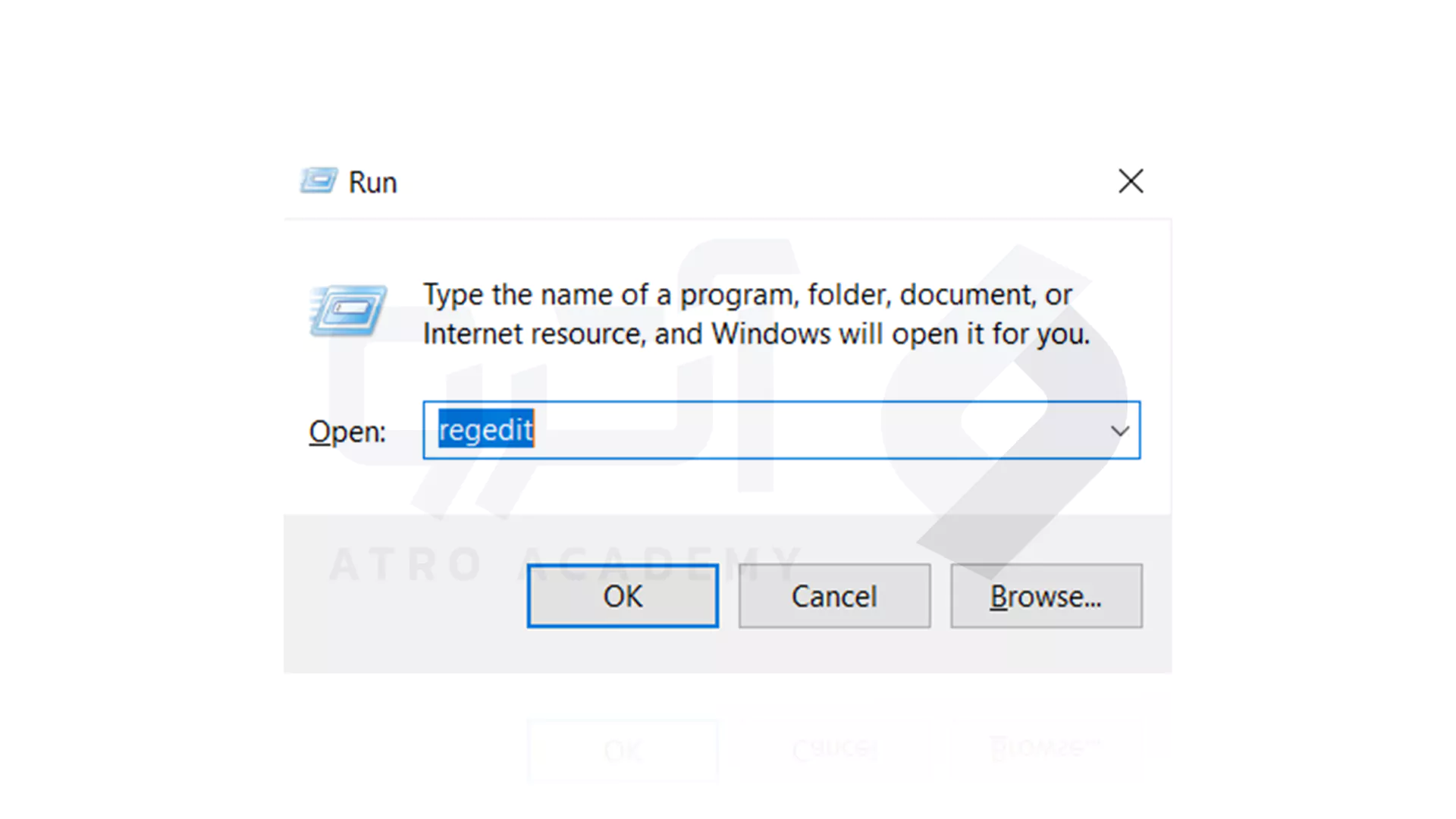

نرم افزار MIMIKATZ، ابزاری منبع باز است که که با هدف استخراج و تحلیل داده های امنیتی طراحی شده است و قابلیت شناسایی و رفع نقاط ضعف سیستم را دارد. استفاده از این ابزار برای دسترسی غیرمجاز به سیستم ها، غیر قانونی است. با استفاده از این سیستم می توانید هش رمز عبور NTLM را استخراج کنید:- ابتدا با استفاده از کلید های ترکیبی Window+R پنجره ای باز خواهد شد که همانطور که در تصویر زیر مشاهده می کنید، عبارت regedit را تایپ کرده و بر روی Ok کلیک کنید.

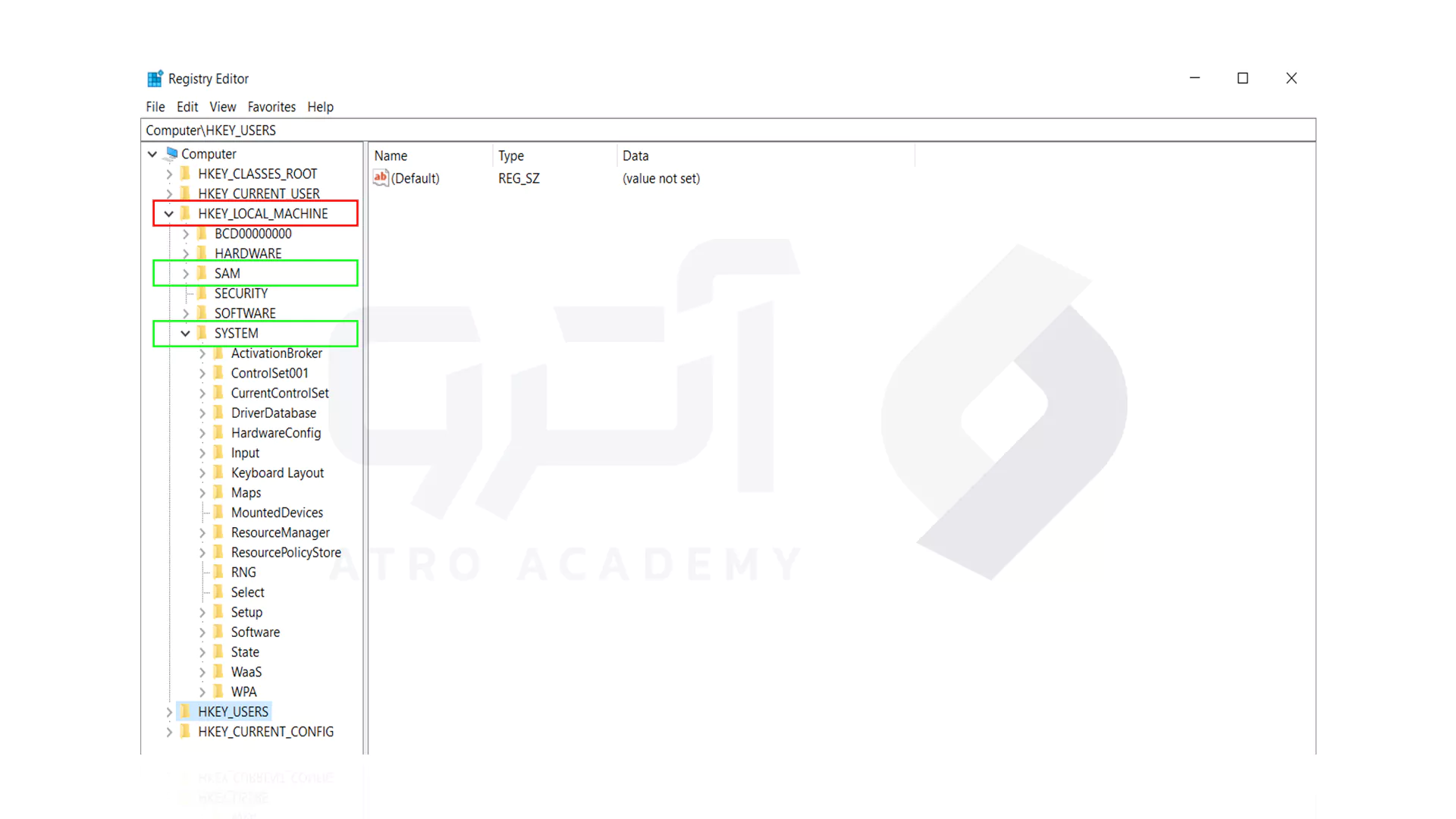

- در فایلی که برای شما همانند تصویر زیر باز خواهد شد، ابتدا به HKEY_LOCAL_MACHINE رفته و از آنجا فایل های SYSTEM و SAM را مشاهده خواهید کرد.

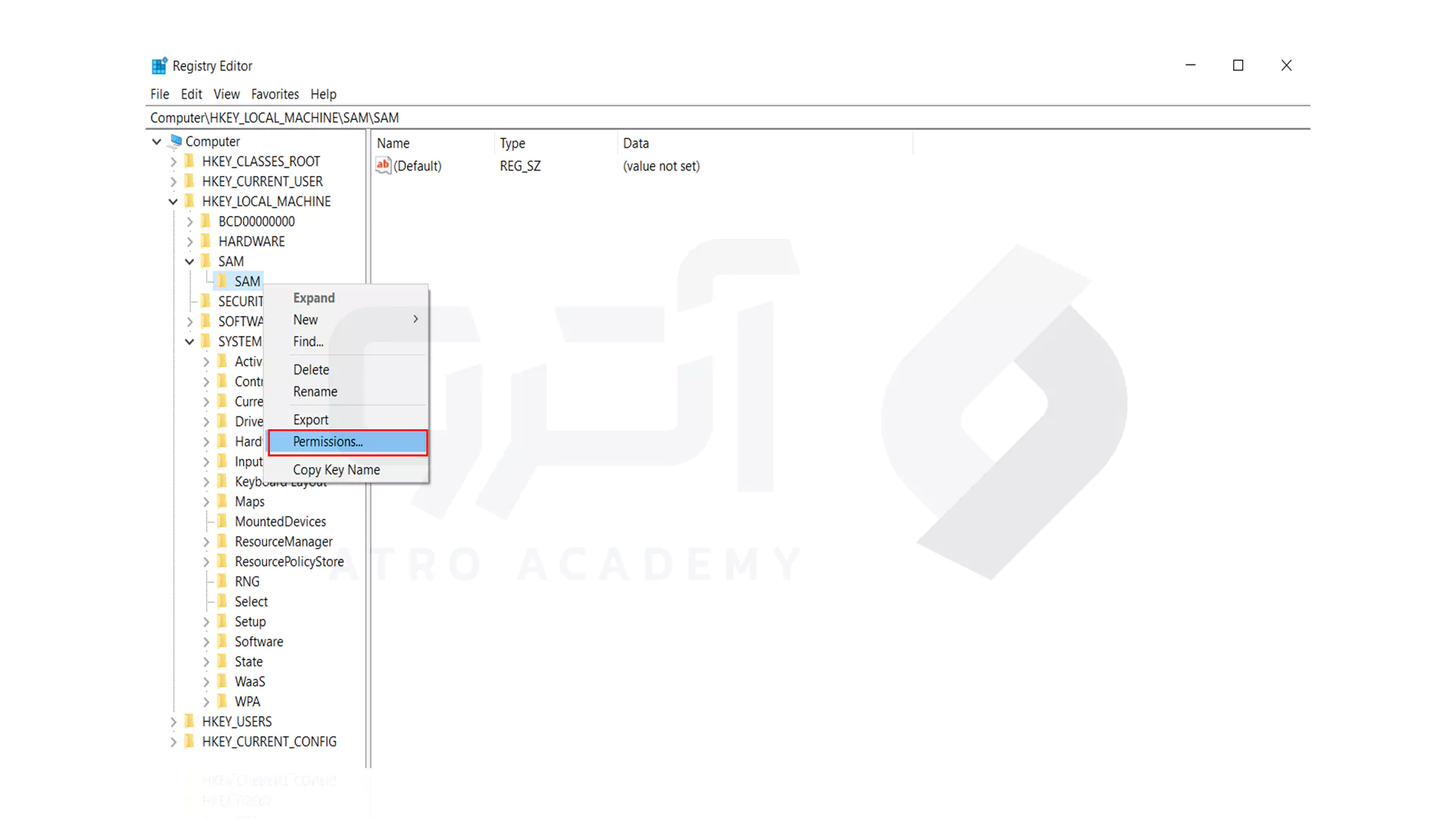

- این دو فایل پس از اعمال مجوز های مدیریتی، قابل دسترس خواهند. بر روی Permissions کلیک کنید.

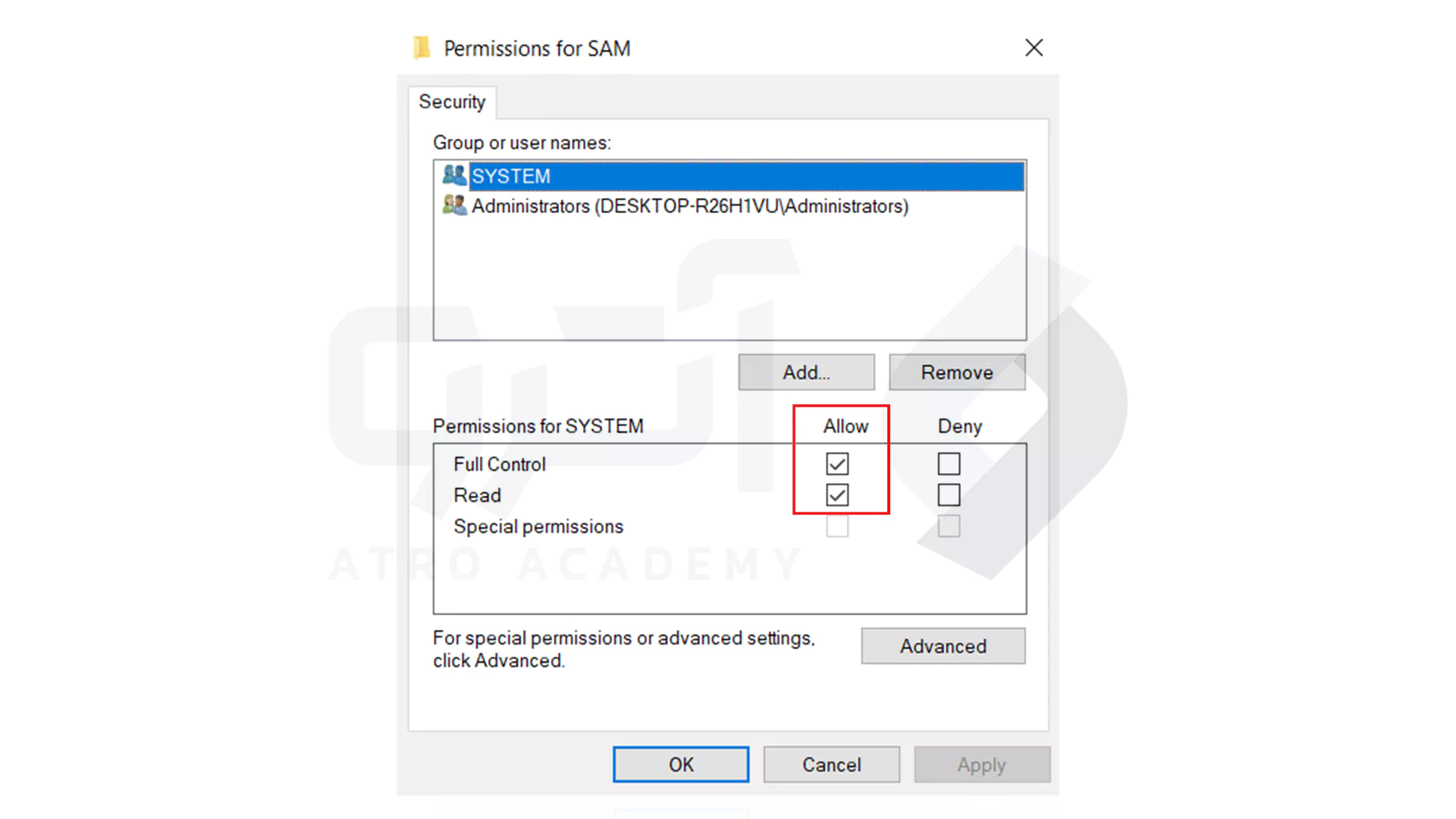

- برای اعمال مجوز، کادر های Full Control و Read را بر روی Allow قرار داده و تیک زده و بر روی OK کلیک کنید..

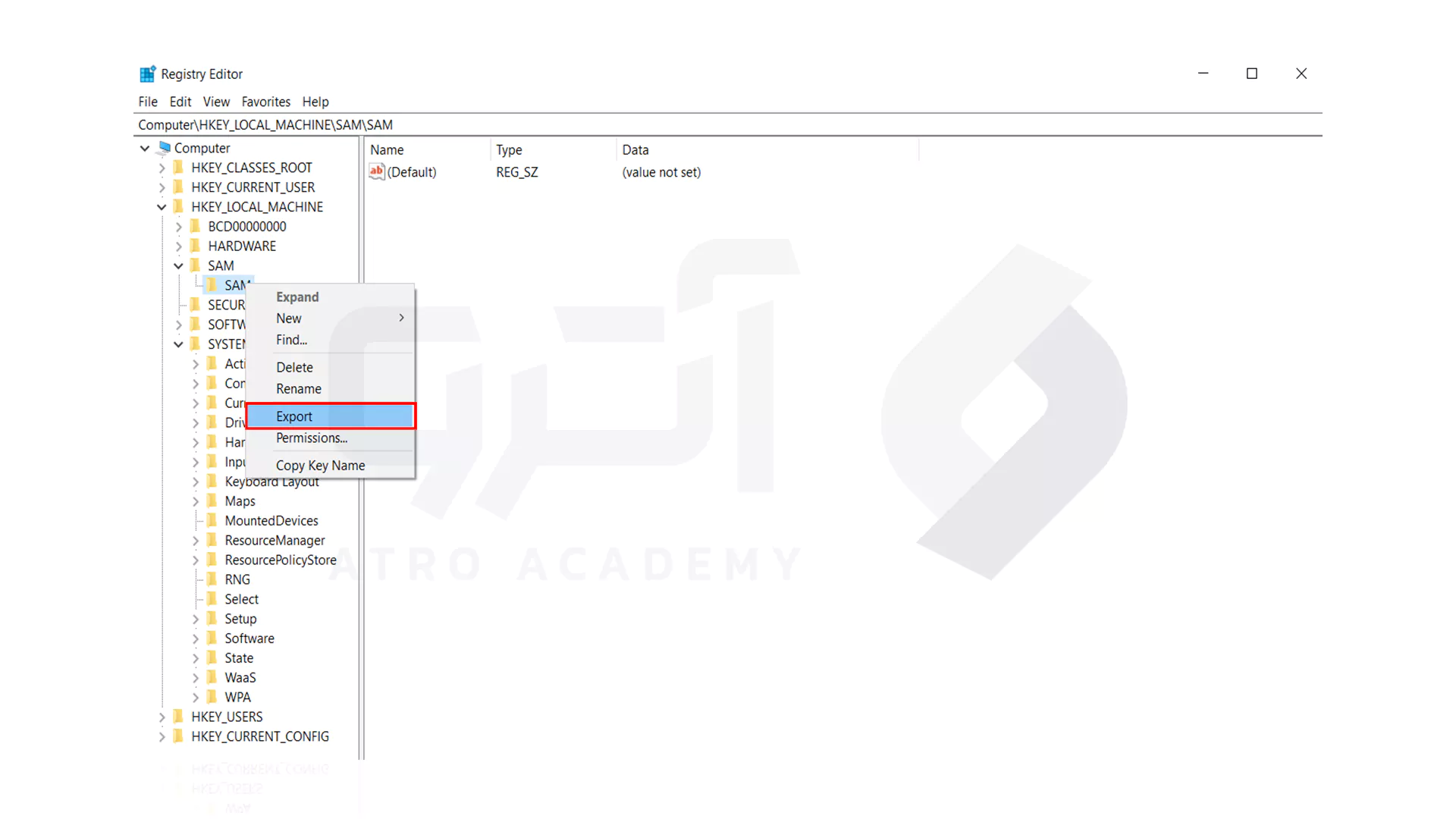

- دوباره به فایل SAM برگشته و پس از راست کلیک بر روی آن، گزینه Export را انتخاب کنید.

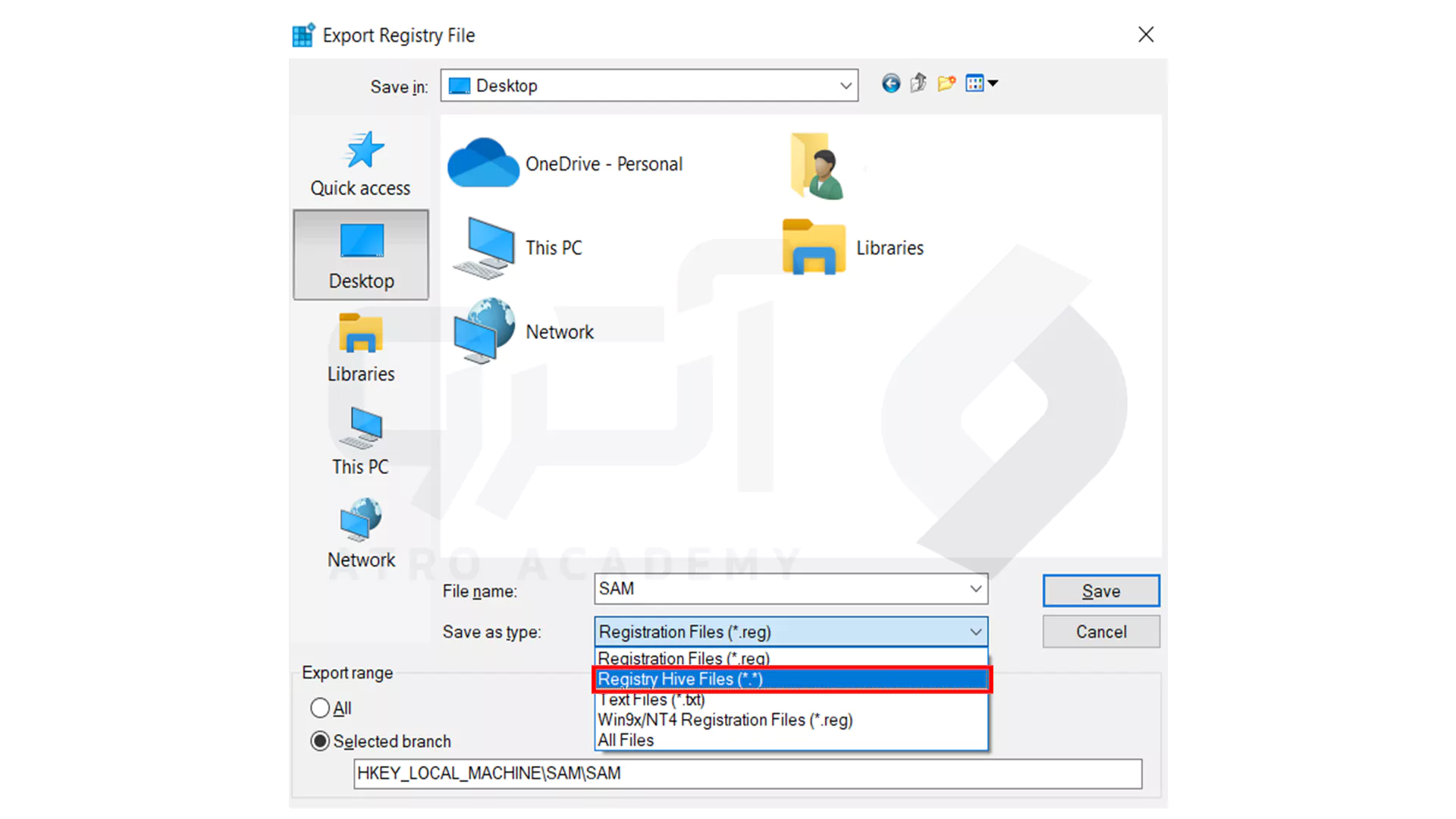

- در قسمت File Name کلمه SAM را تایپ کرده و از بین گزینه های SAVE as type، گزینه Registry Hive Files را انتخاب کنید.

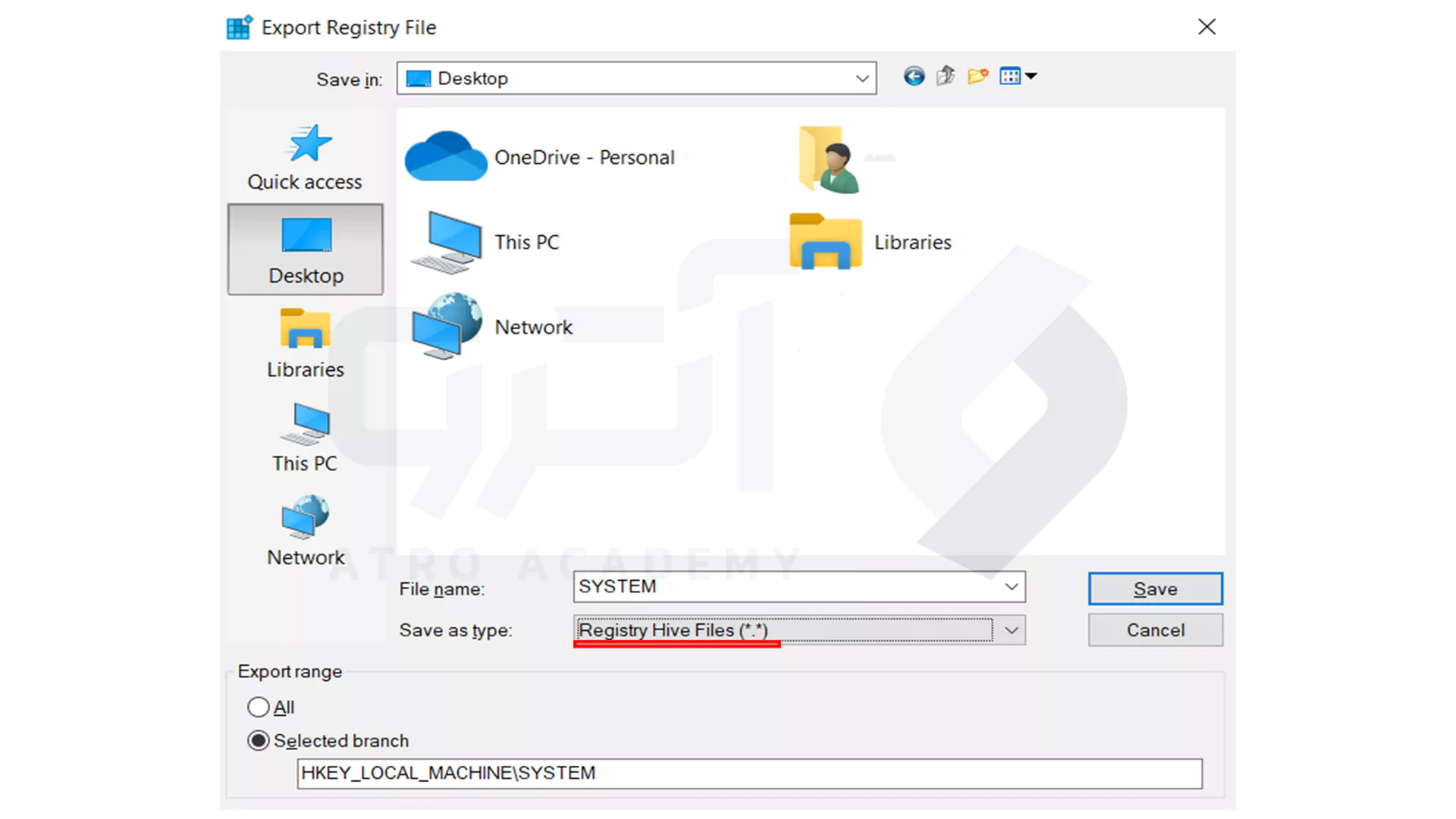

- با ادامه همین روش، آن را بر روی گزینه SYSTEM اعمال خواهیم کرد.

- ابزار MIMIKATZ را با سرچ آن، پیدا کرده و نسخه mimikatz_trunk.xip را دانلود کنید.

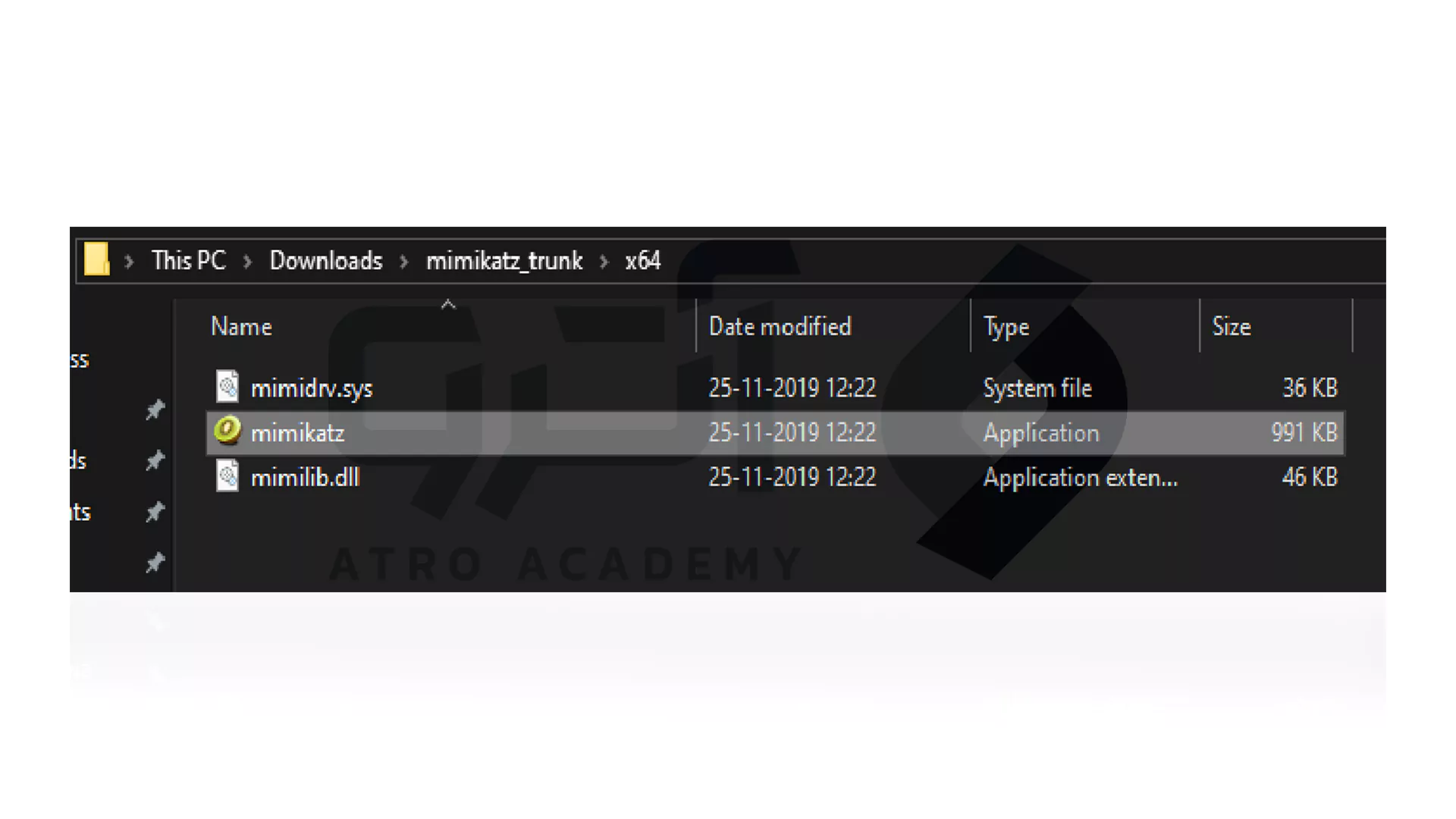

- پس از خارج کردن فایل دانلود شده از حالت فشرده، بر روی فایل نشان داده شده در تصویر زیر دو بار کلیک کنید.

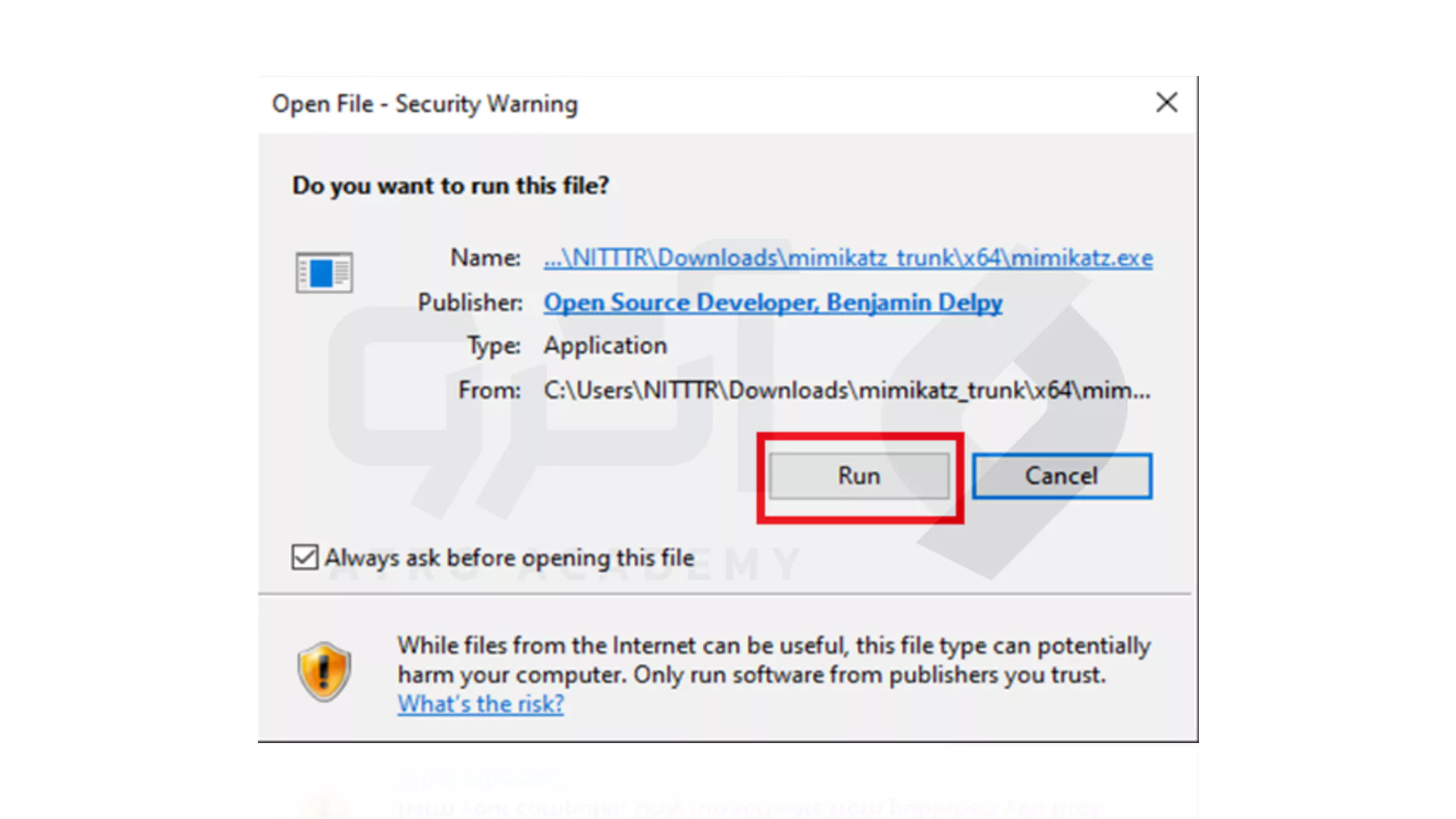

- برای اجرای برنامه بر روی گزینه Run مشخص شده در تصویر زیر، کلیک کنید.

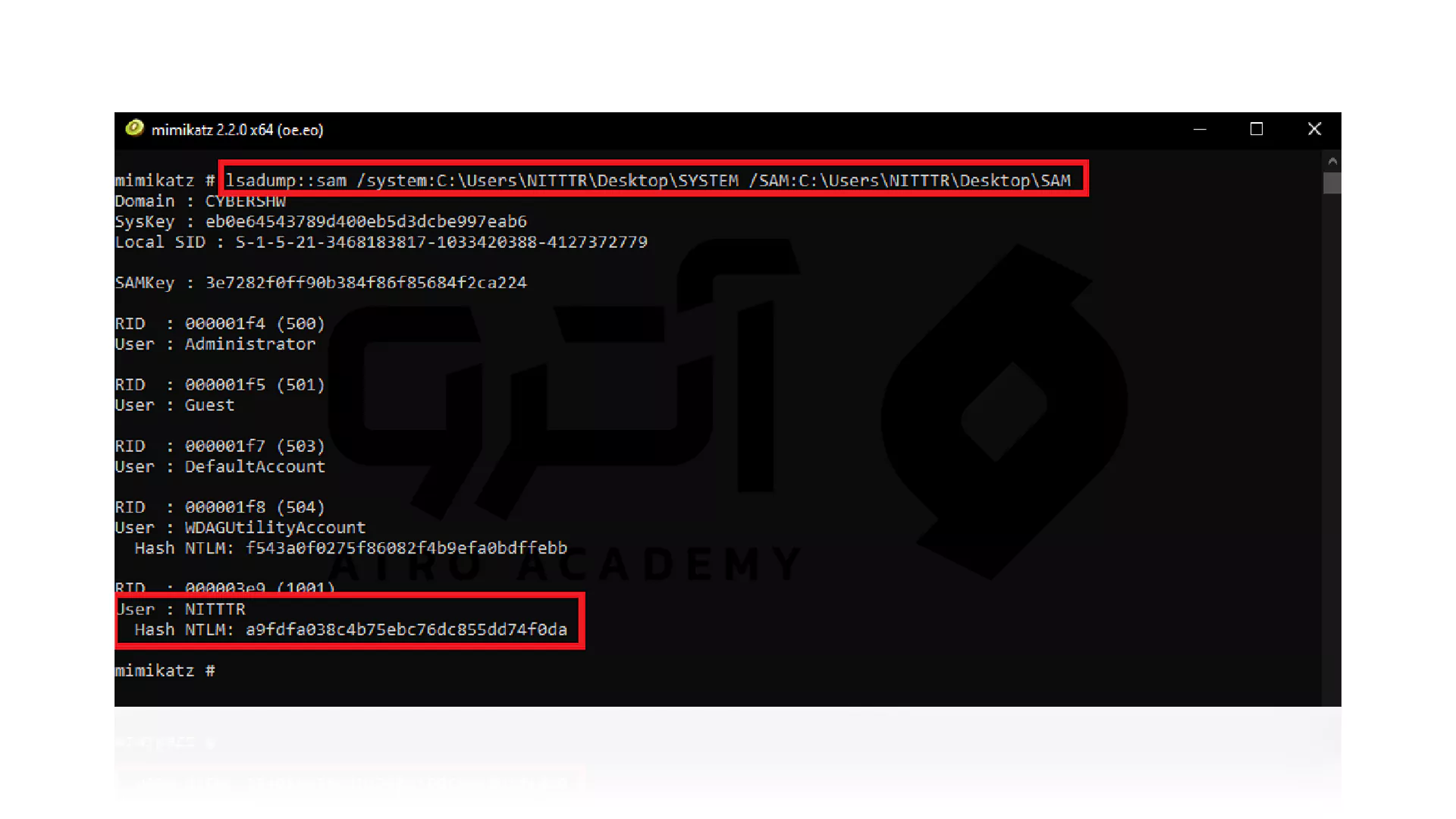

- خط فرمان mimikatz به صورت زیر باز خواهد شد.

- در خط فرمان مورد نظر، فرمان پسورد هش NLTM زیر را تایپ کرده و بر روی Enter کلیک کنید.

lsadump::sam /system:C:\Users\NITTTR\Desktop\SYSTEM/SAM:C:\Users\NITTTR\Desktop\SAM

2_ ابزار HASHCAT

همانند ابزار قبلی، به صورت منبع باز بوده و با بازیابی هش های مختلفی مانند LM و MTLM در سیستم عامل لینوکس کالی موجود است. با استفاده از این سیستم نیز می توانید هش رمز عبور NTLM را استخراج کنید:- ابتدا سیستم کالی لینوکس را باز کنید.

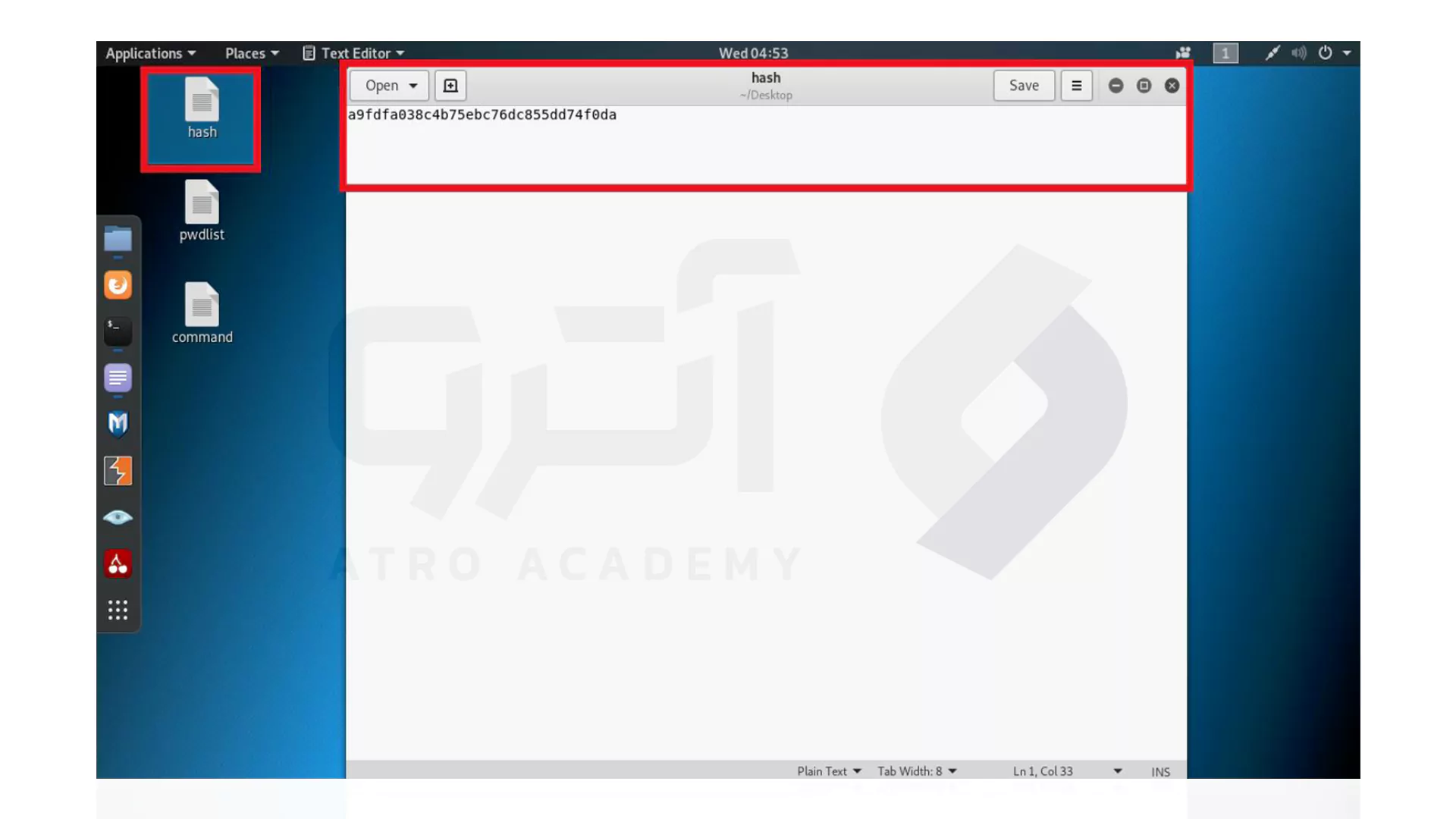

- همانند مرحله آخر ابزار MIMIKATZ، با کپی کردن هش NTLM بر روی دسکتاپ ذخیره کنید.

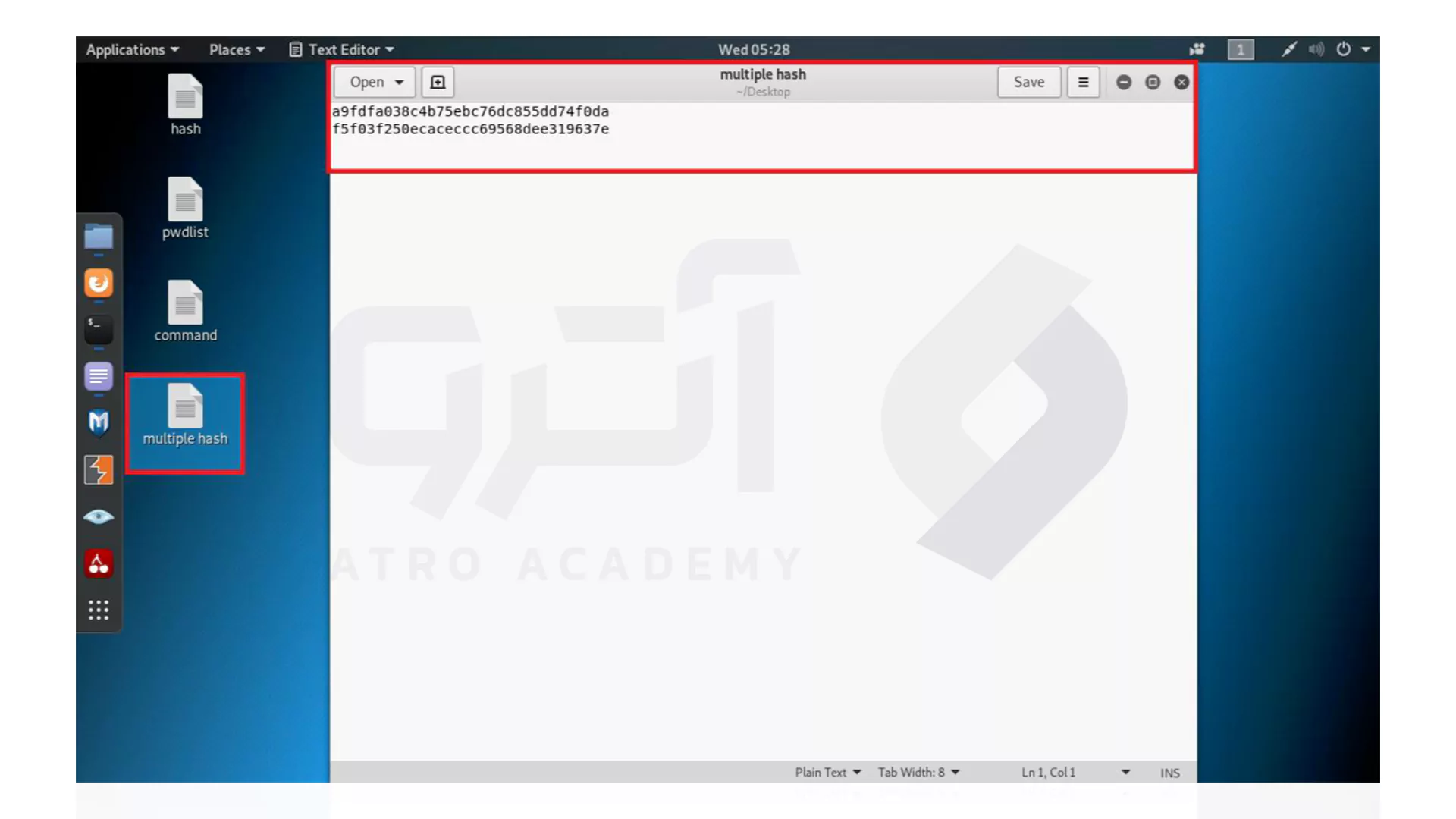

- برای دریافت متن ساده می توانید چندین هش را همانند تصویر زیر، در یک فایل ذخیره کنید.

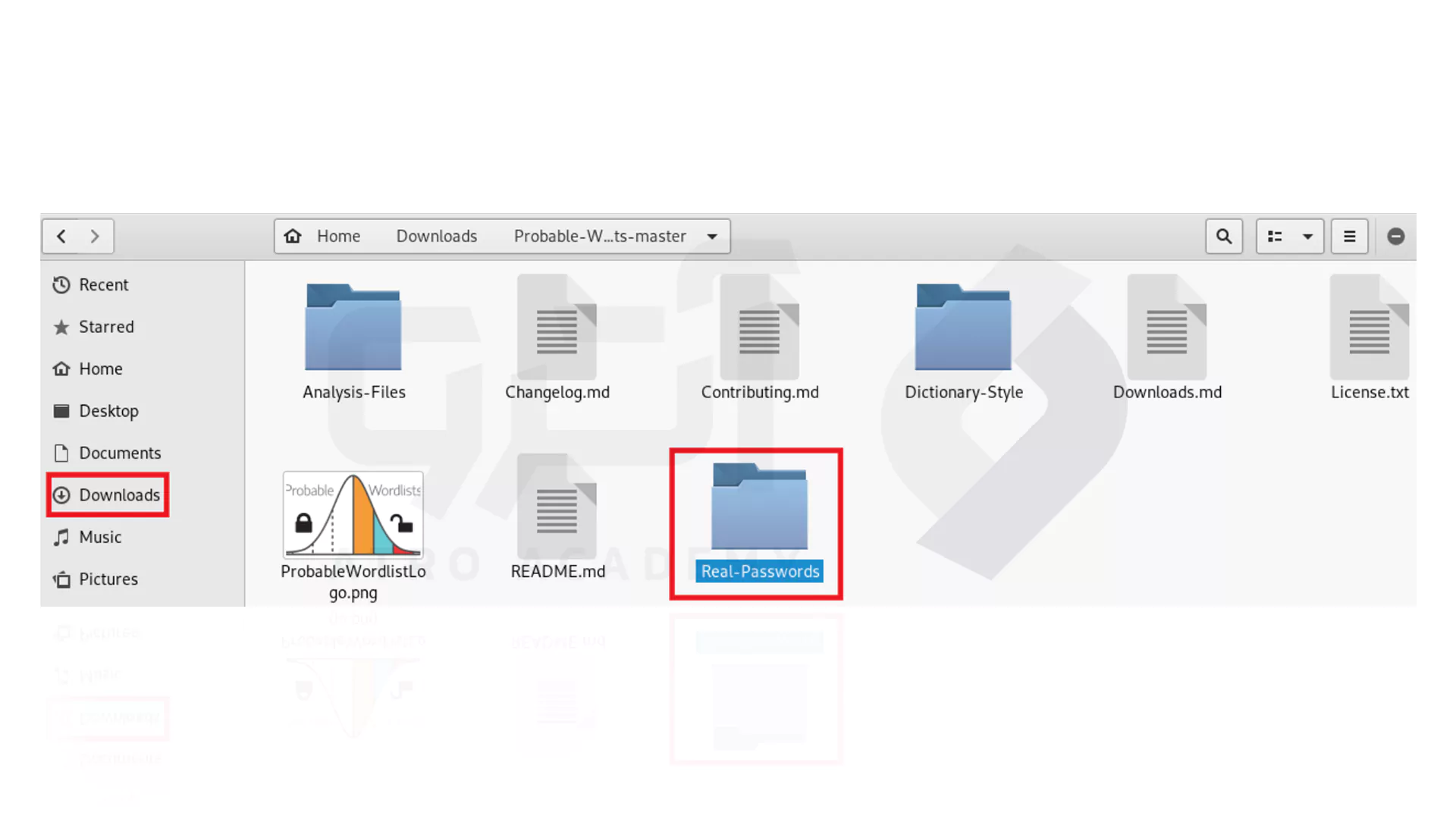

- عبارت password wordlist downlaod، را سرچ کرده و فایل زیپ شده آن را دانلود کنید.

- فایل موردنظر را پس از دانلود، ذخیره کنید.

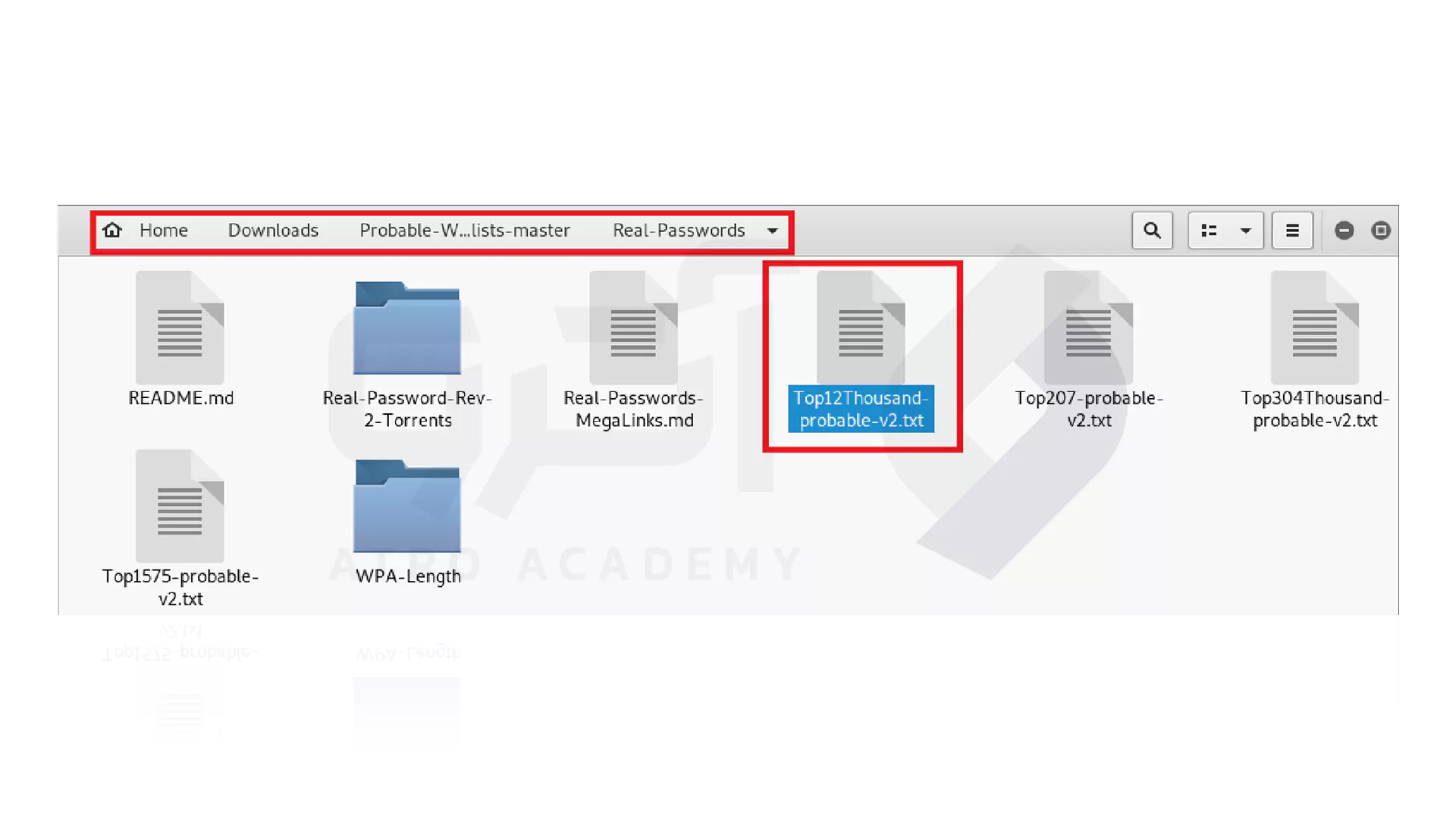

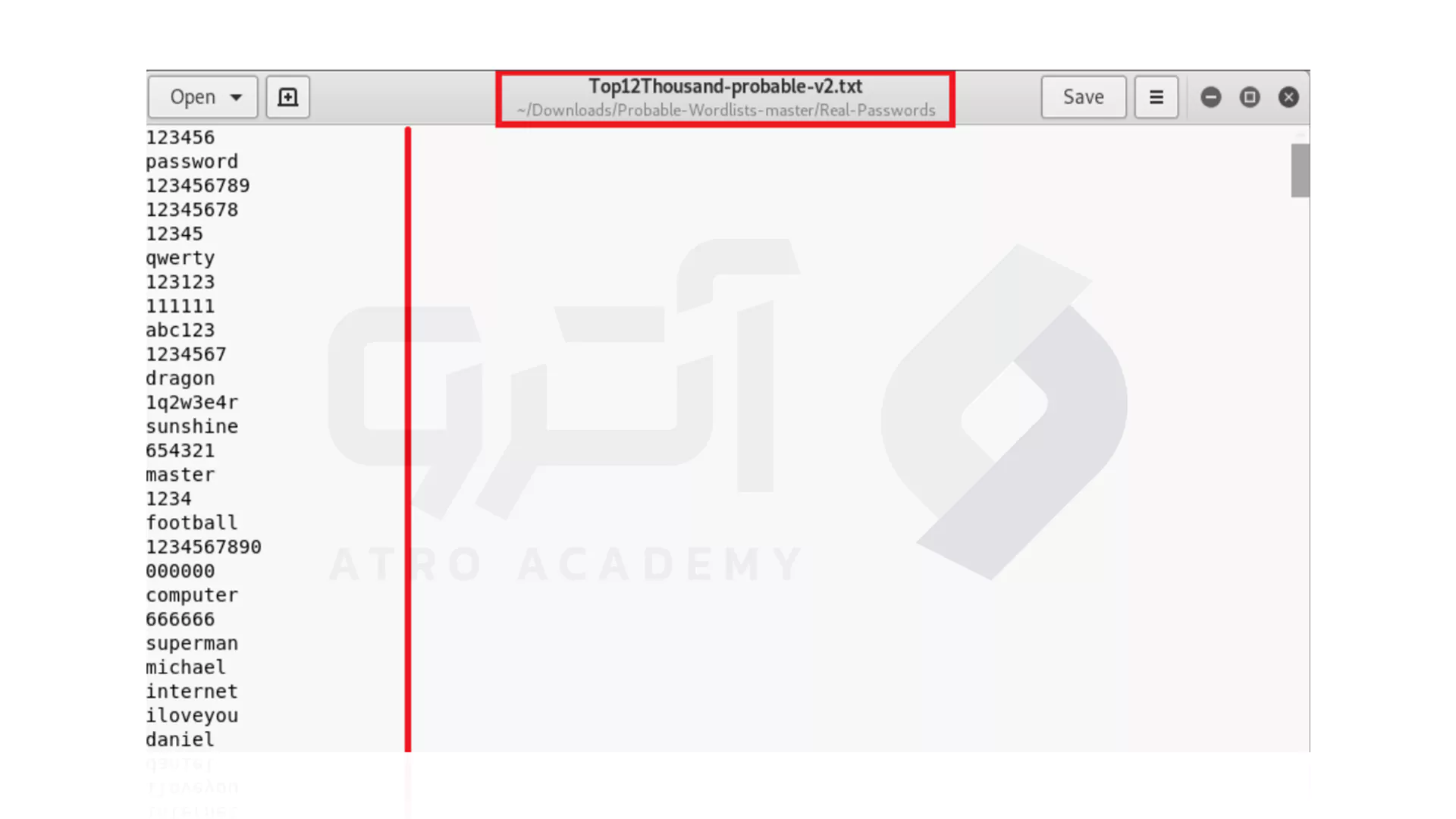

- برای مشاهده لیست کلمات پسورد، پوشه Real Passwords را باز کنید.

- شکل زیر نشان دهنده 12 هزار رمز پرکاربرد است.

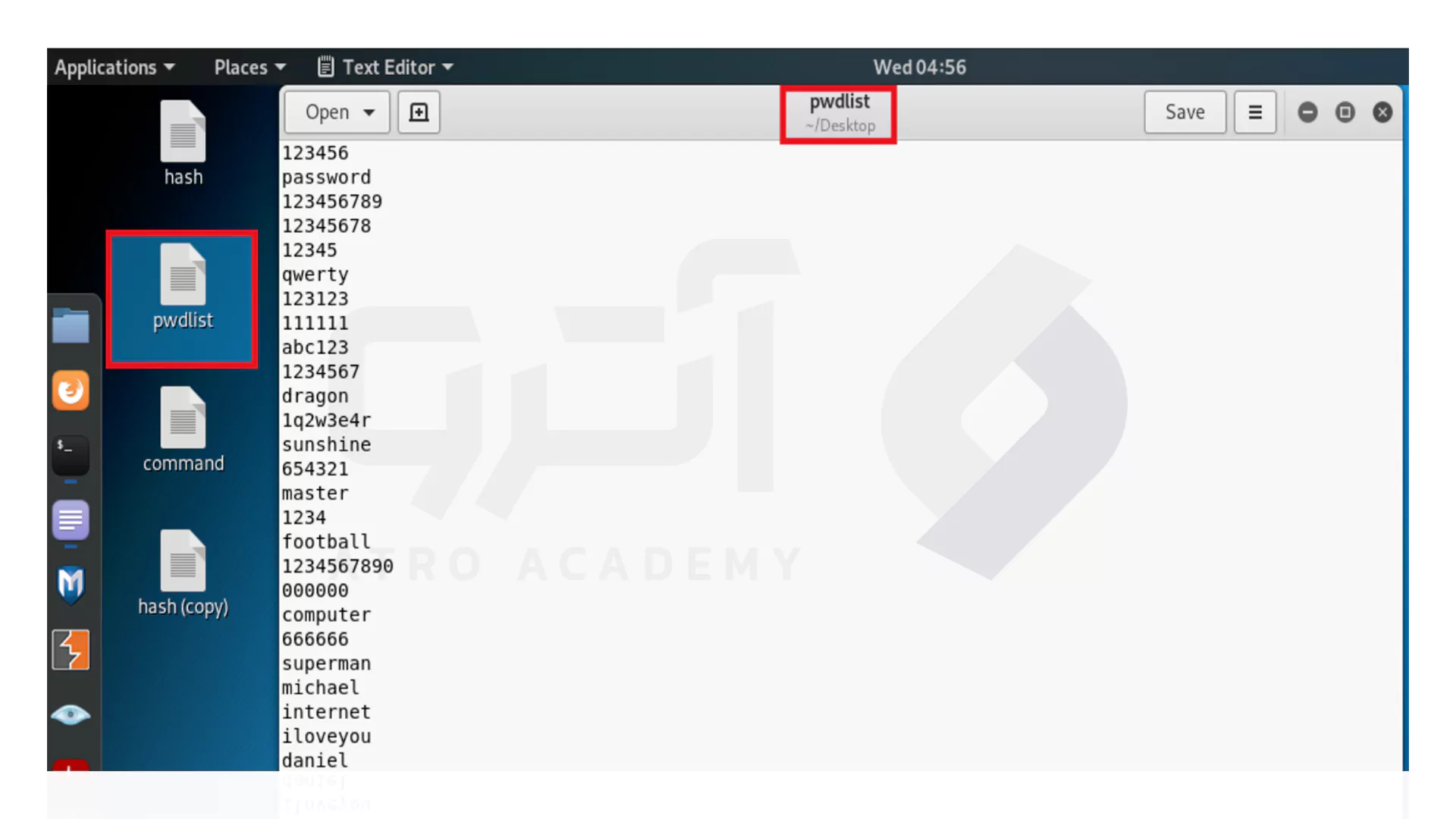

- فایل wordlist را کپی و در دسکتاپ، نام آن را به pwdlist تغییر بدهید.

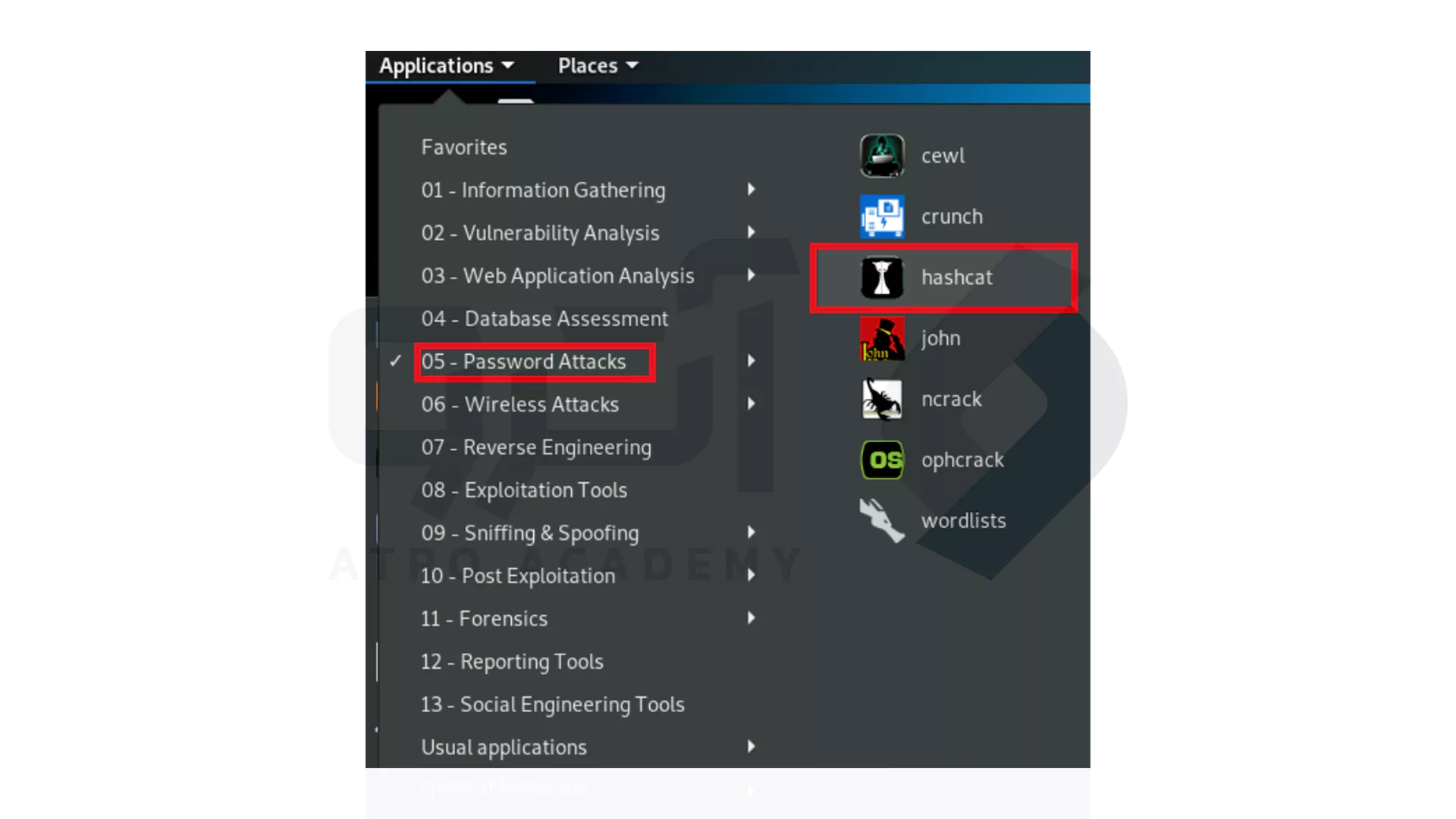

- ابتدا در تب Applications به Password Attacks بروید. سپس ابزار Hashcat را باز کنید.

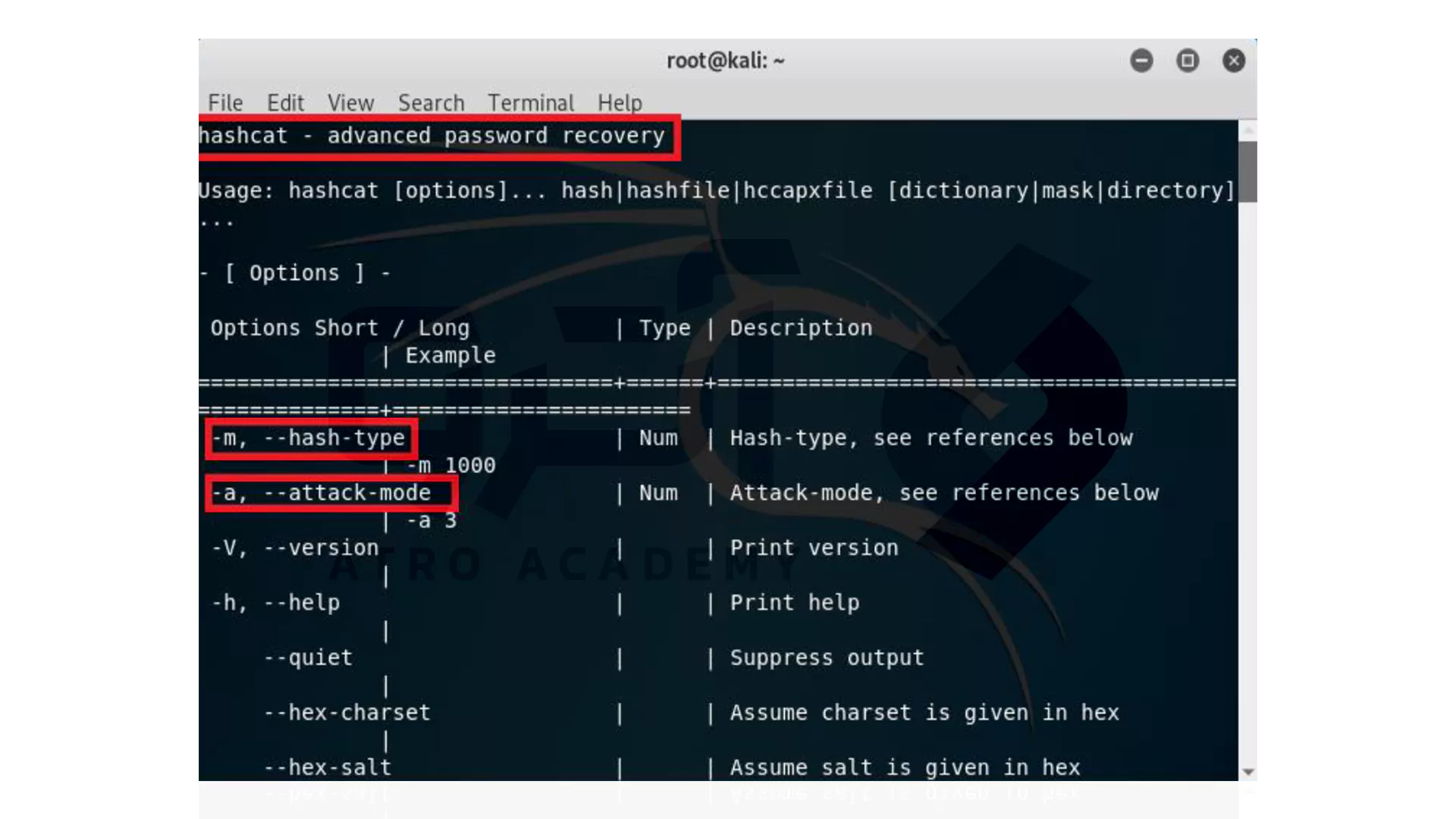

- با استفاده از این ابزار، یک ترمینال باز کنید.

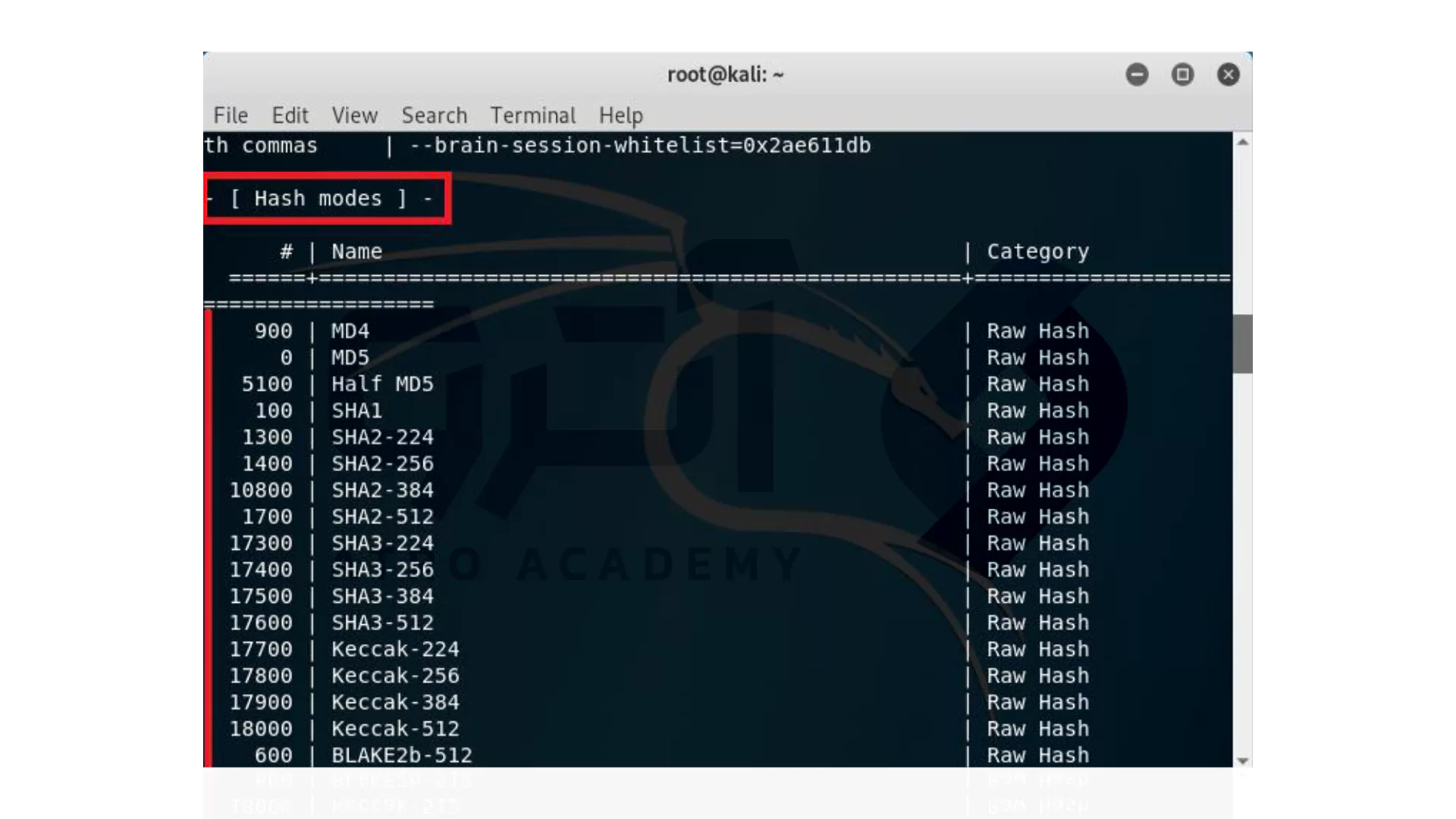

- حالت های هش ای که می توانند بازیابی شوند به صورت تصویر زیر برایتان نشان دادیم.

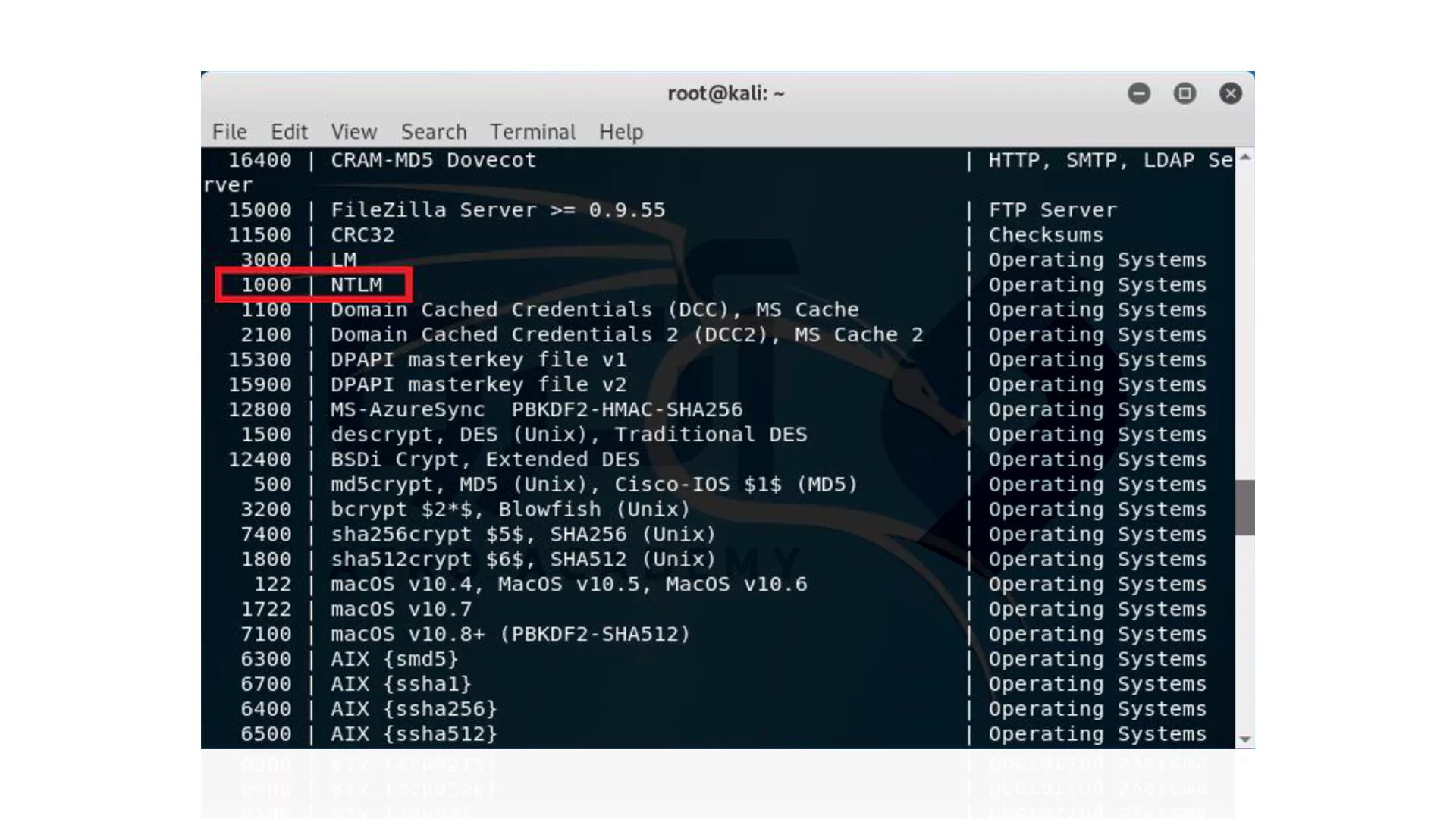

- ِو در تصویر زیر حالت های هش NTLM که می تواند بازیابی شود نشان داده شده است.

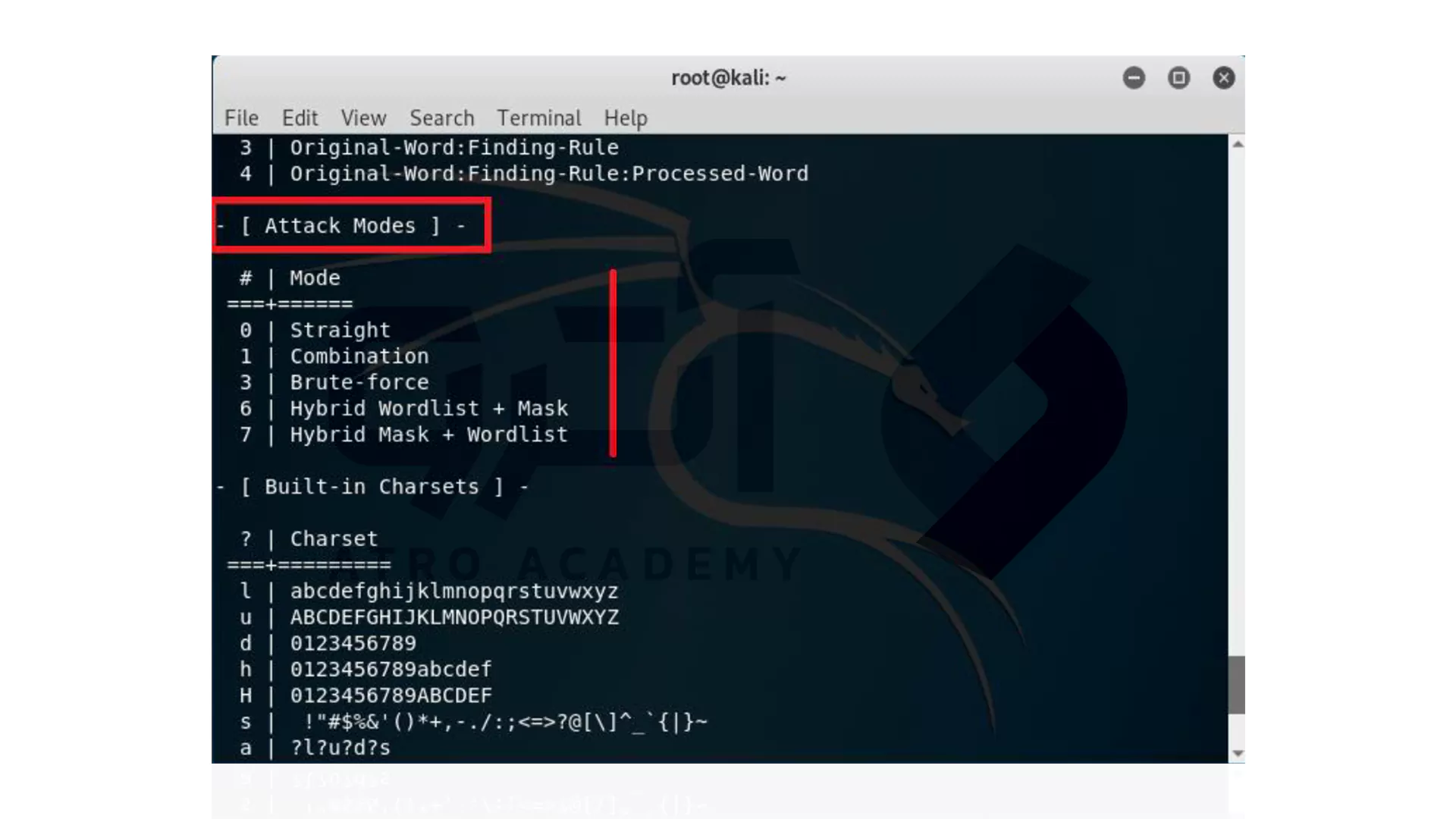

- همانند شکل زیر نیز می توانید حالت های مختلفی از حمله (Attack) را نیز با این ابزار، مشاهده کنید.

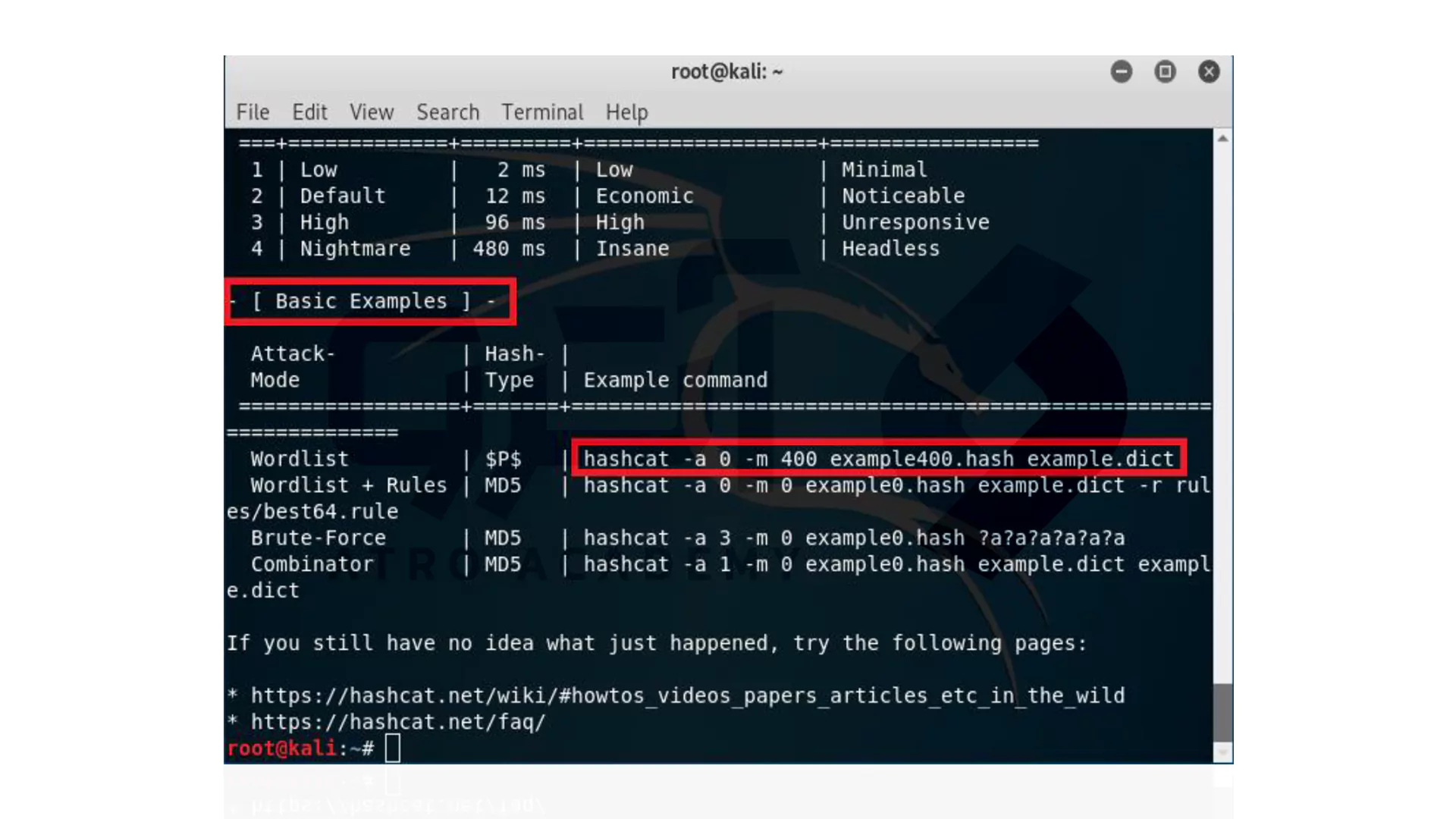

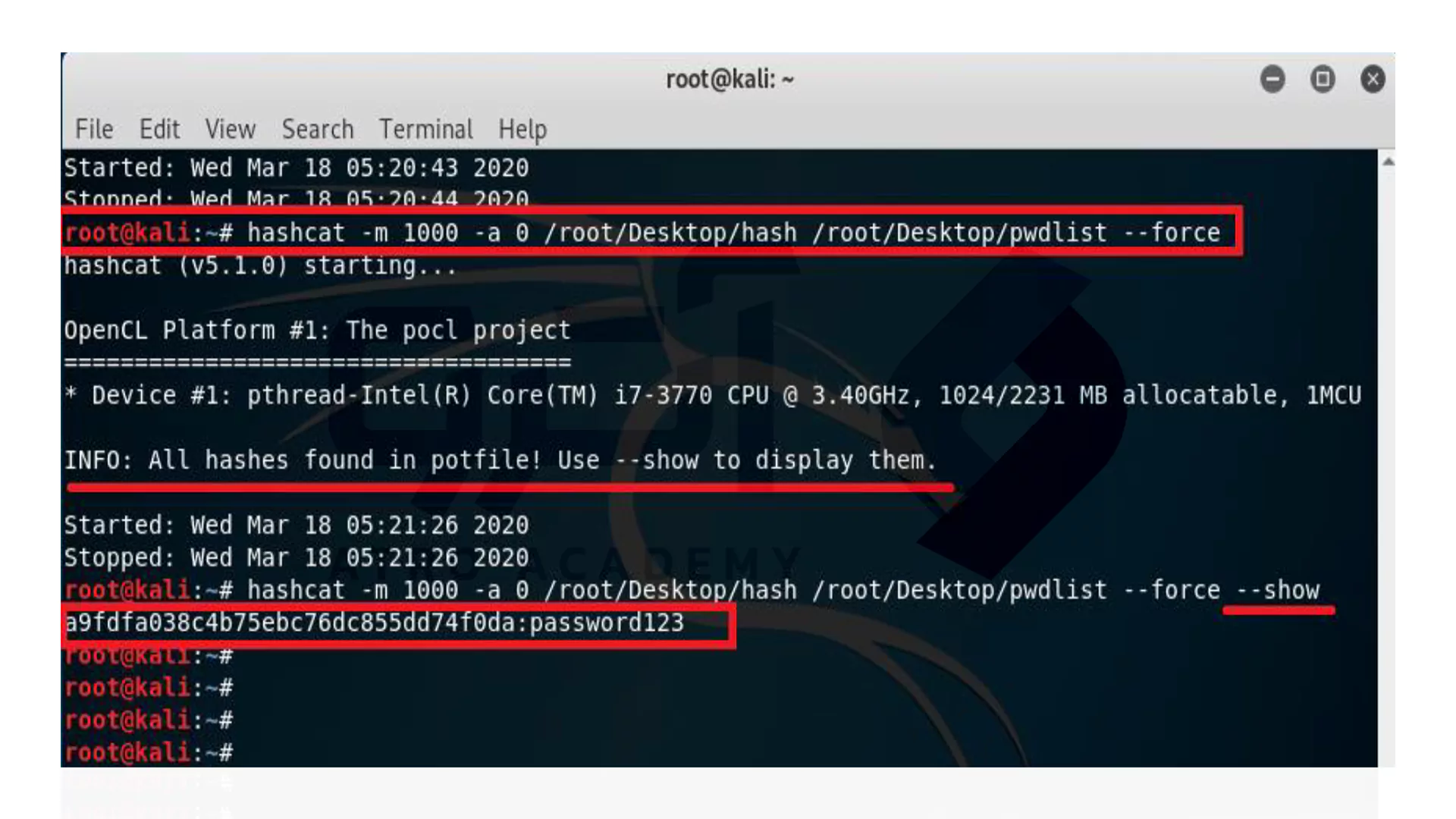

- برای استفاده از ابزار Hashcat می توانید از مثال های ساده زیر استفاده کنید. برای بازیابی هش از دستور زیر استفاده کنید:

hashcat –m 1000 –a 0/root/Desktop/hash /root/Desktop/pwdlist --force

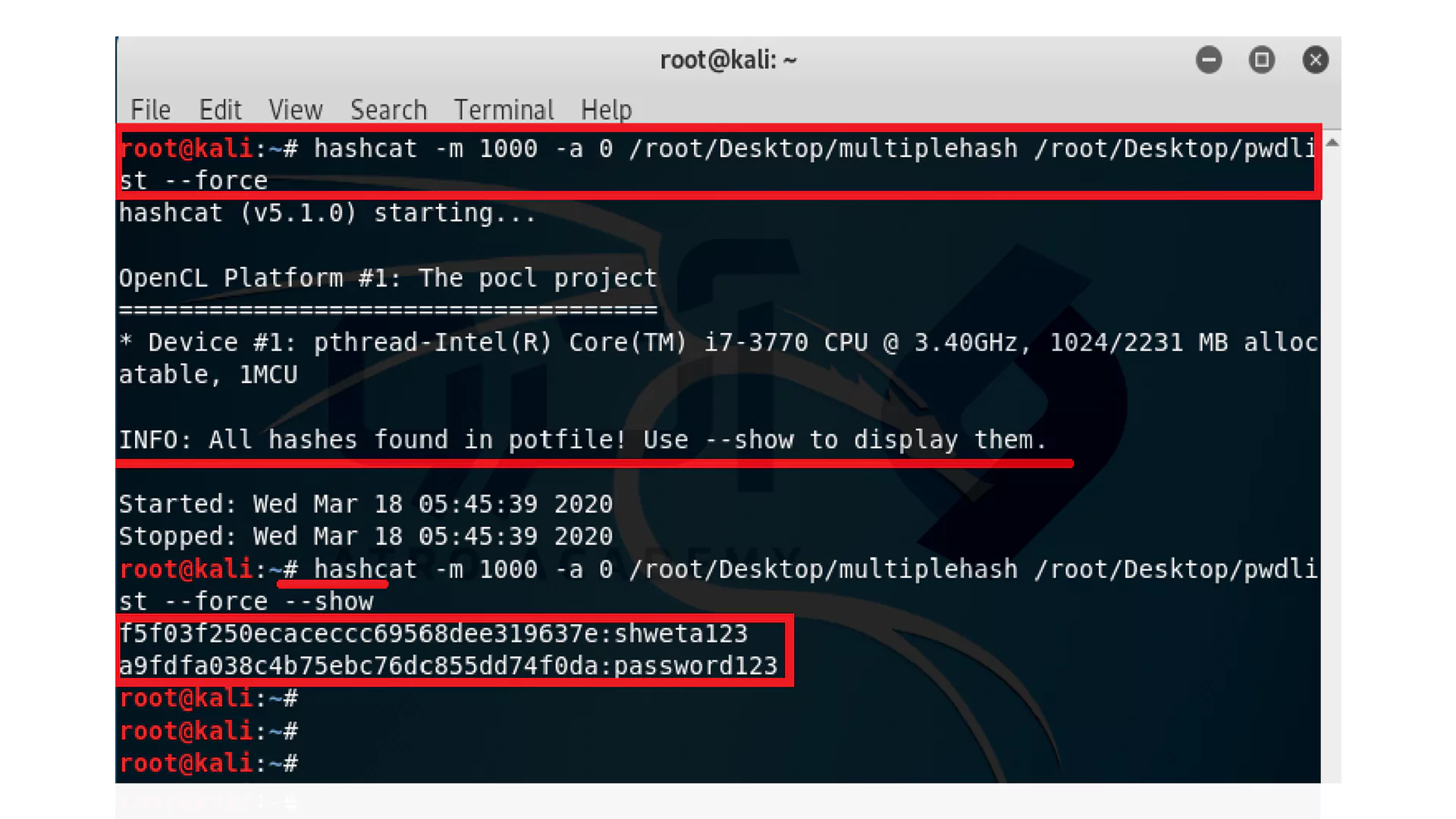

- برای نمایش متن ساده هش NLTM همانند تصویر زیر، دستور زیر را بنویسید:

hashcat –m 1000 –a 0/root/Desktop/hash /root/Desktop/pwdlist --force --show

- می توایند همانند تصویر زیر متن ساده هش NTLM را که در کادر قرمز رنگ است، مشاهده کنید. (password123)

- برای بازیابی متن ساده چندین فایل هش، دستور زیر را بنویسید:

hashcat –m 1000 –a 0/root/Desktop/multiplehash /root/Desktop/pwdlist --force

- برای نمایش متن ساده چندین هش NTLM، دستور زیر را وارد کنید:

hashcat –m 1000 –a 0/root/Desktop/multiplehash /root/Desktop/pwdlist --force --show

- همانطور که در تصویر زیر می توانید مشاهده کنید، متن ساده هش NTLM به ترتیب shweta123 و password123 است.